استاکسنت

استاکسنت (به انگلیسی: Stuxnet) یک بدافزار رایانهای (طبق نظر شرکتهای نرمافزار امنیت رایانهای: کرم رایانهای یا تروجان) است که اولینبار در تاریخ ۱۳ جولای ۲۰۱۰ توسط ضدویروس ویبیای۳۲ شناسایی شد.[۵] این بدافزار با استفاده از نقص امنیتی موجود در میانبرهای ویندوز، با آلوده کردن رایانههای کاربران صنعتی، فایلهای با قالب اسکادا که مربوط به نرمافزارهای WinCC و PCS7 شرکت زیمنس میباشد را جمعآوری کرده و به یک سرور خاص ارسال میکند.

براساس نظر کارشناسان شرکت سیمانتک، این بدافزار به دنبال خرابکاری در تأسیسات غنیسازی اورانیوم نطنز بودهاست.

در اواخر ماه مه ۲۰۱۲ رسانه های آمریکایی اعلام کردند که استاکسنت مستقیما به دستور اوباما رئیس جمهور آمریکا طراحی، ساخته و راه اندازی شده.این ولی دلیل نیست که استاکسنت تنها در کارگاه های کشور آمریکا ساخته و پرداخته شده باشد.

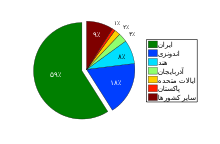

تاثیر استاکسنت بر کشورها

انتشار

این بدافزار در اواسط تیرماه ۱۳۸۹ در سراسر جهان انتشار یافت. نخستین بار کارشناسان کامپیوتری بلاروس متوجه وجود ویروسی شدند که هدف آن سامانههای هدایتگر تأسیسات صنعتی با سیستم عامل ویندوز است. کارشناسان معتقدند طراحان این بدافزار یک منطقه جغرافیایی خاص را مدنظر داشتهاند و طبق گزارش مجله Business week هدف از طراحی این بدافزار دستیابی به اطلاعات صنعتی ایران است. این بدافزار برای جلوگیری از شناسایی شدن خود از امضای دیجیتال شرکت Realtek استفاده میکند.روزنامه نیویورک تایمز در تاریخ ۱۶ ژانویه ۲۰۱۱ میلادی، در مقالهای مدعی شد که «اسرائیل استاکسنت را در مرکز اتمی دیمونا و بر روی سانتریفیوژهای مشابهای که ایران از آنها در تاسیسات غنیسازی اورانیوم نطنز استفاده میکند، با موفقیت آزمایش کردهبود».این در حالیست که دولت اسرائیل یا دولت آمریکا هیچگاه به طور رسمی دستداشتن در انتشار استاکسنت را تایید نکردهاند.

وزیر ارتباطات ایران در آبان ۱۳۸۹ اعلام کرد که رایانههای آلوده شده به این ویروس شناسایی و در مرحله پاکسازی قرار دارند. وی همچنین اظهار کرد که منشاء ورود این ویروس به ایران نه از طریق شبکه اینترنت بلکه از طریق حافظههای جانبی بوده که افرادی از خارج از کشور به ایران آورده و بدون بررسی لازم به کامپیوترهای در داخل ایران متصل کردهاند. هفتهنامهٔ اشپیگل در مقالهای این احتمال را مطرح كرده است که این ویروس ناخواسته توسط کارشناسان شرکت اتم استروی اکسپورت روسیه و به وسیله یک حافظه جانبی فلش به رایانههای نیروگاه اتمی بوشهر منتقل شده است. به گفته خبرگزاری تابناک این فرد جاسوس دوجانبه ایرانی و عضو سازمان مجاهدین خلق ایران است که حافظه را به تجهیزات ایران وارد کردهاست.

کشورهای آسیب دیده:

یک مطالعه درباره گسترش استاکسنت که توسط سیمانتک انجام گرفت، نشان داد که کشورهای آسیب دیده اصلی در روزهای اولیه انتشار ویروس، ایران، اندونزی و هند بودند:

کشور کامپیوترهای آلودهشده ایران ۵۸٫۸۵% اندونزی ۱۸٫۲۲% هند ۸٫۳۱% آذربایجان ۲٫۵۷% ایالات متحده ۱٫۵۶% پاکستان ۱٫۲۸% دیگر ۹٫۲%

عملکرد

استاکسنت از طریق رایانامه و حافظههای جانبی منتشر میشود.این بدافزار پس از آلوده ساختن سیستم، فایلهای زیر را در سیستم کپی مینماید:

- %Windir%infmdmcpq3.PNF

- %Windir%infmdmeric3.PNF

- %Windir%infoem6C.PNF323

- %Windir%infoem7A.PNF

- %windir%system32driversmrxcls.sys

- %windir%system32driversmrxnet.sys

و برای راهاندازی سرویسهای خود پس از بالا آمدن ویندوز کلیدهای زیر را در رجیستری ویندوز نصب میکند:

- HKLMSystemCurrentControlSetServicesServicesMRxNet

- HKLMSystemCurrentControlSetServicesServicesMRxCls

سپس این بدافزار در حافظه سیستم مقیم شده و برای عبور از دیوار اتش سیستم، کدهای خود را به اینترنت اکسپلور تزریق میکند و پس از جمع آوری اطلاعات مربوط به شبکهها و پیکربندی آنها در رایانه قربانی سعی به ارتباط با وبگاههای زیر از طریق راه دور میکند:

- www.windowsupdate.com

- www.msn.com

- www.mypremierfutbol.com

- www.todaysfutbol.com

استاکس نت همچنین برای گسترش و انتشار خود در سیستمهای دیگر، فایلهای زیر را در حافظههای جانبی که به رایانههای آلوده شده متصل شوند، کپی میکند :

- %DriveLetter%~WTR4132.tmp

- %DriveLetter%~WTR4141.tmp

- %DriveLetter%Copy of Shortcut to.lnk

- %DriveLetter%Copy of Copy of Shortcut to.lnk

- %DriveLetter%Copy of Copy of Copy of Shortcut to.lnk

- %DriveLetter%Copy of Copy of Copy of Copy of Shortcut to.lnk

هدف

بنابر اظهارنظر کارشناسان سیمانتک، این بدافزار سیستمهایی را هدف قرار داده است که دارای یک مبدل فرکانس هستند که نوعی دستگاه برای کنترل سرعت موتور است. بدافزار استاکس نت به دنبال مبدلهایی از یک شرکت در فنلاند و یا تهران بوده است. استاکس نت به دنبال این دستگاهها بر روی سیستم قربانی میگردد و فرکانسی را که دستگاههای مذکور با آن کار میکنند، شناسایی کرده و به دنبال بازهای از ۸۰۰ تا ۱۲۰۰ هرتز میگردد. دستگاههای صنعتی که از این مبدل استفاده کنند بسیار محدود هستند و غالباً در تاسیسات غنیسازی اورانیوم استفاده میشوند. هدف استاکس نت را نمیتوان نیروگاههای هستهای ایران دانست؛ به این دلیل که در این مراکز از این مبدلها استفاده نمیشود. بنابراین مرکز غنیسازی نطنز تنها مرکز است که میتواند هدف احتمالی آن قرار گیرد.

این بدافزار فرکانسهای مبدل را ابتدا تا بالاتر از ۱۴۰۰ هرتز بالا میبرد و سپس آن را تا کمتر از ۲ هرتز پایین میآورد و سپس آن را فقط برای بالاتر از ۱۰۰۰ هرتز تنظیم میکند. در اصل، این بدافزار سرعتی را که موتور با آن کار میکند، به هم میریزد که میتواند منجر شود هر اتفاقی بیفتد. برای مثال کیفیت محصول پایین آید و یا اینکه اصلاً تولید نشود، مثلاً تأسیسات غنی سازی نمیتوانند به درستی اورانیوم را غنی سازی کند. این کار همچنین میتواند منجر به خرابی موتور به صورت فیزیکی نیز بشود.

پیشگیری و پاکسازی

برای پاکسازی سیستم بصورت دستی ابتدا باید سیستم ریستور را غیر فعال نمود سپس در حالت سیف مد تمام فایلها و کلیدهای کپی شده توسط بدافزار در سیستم را پاک کرد. همچنین برای پیشگیری از آلوده شدن به استاکسنت لازم است نقص امنیتی موجود در ویندوز را با استفاده از اصلاحیه منتشر شده توسط مایکروسافت برطرف کرد.

حمله استاکس نت به رایانه های ایرانی

رايانه هاي ايراني در تابستان 1389 مورد هجوم شديد کرم خطرناک رايانه اي به نام استاکس نت قرار گرفتند که علاوه بر اطلاعات سيستمهاي کنترل صنعتي و نيروگاهي و تاسيسات هسته اي، اطلاعات سيستم هاي خانگي را نيز به سرقت برد و حدود 60 درصد کامپيوترهاي ايراني را آلوده ساخت.

تحقيقات نشان داد که اين کرم براي اين منظور طراحي شد تا سانتريفيوژهاي ويژه غني سازي اورانيوم را مختل کند و براين اساس به دنبال سيستم مديريتي اسکاداي زيمنس که معمولا در کارخانه هاي بزرگ توليدي و صنعتي مورد استفاده قرار مي گيرد تلاش کرد اسرار صنعتي رايانه هاي اين کارخانه ها را بر روي اينترنت بارگذاري کند . در آن زمان مشخص نشد که چرا ايران به اين اندازه تحت تاثير آلودگي هاي اين ويروس قرار گرفت اما گفته شد که افرادي که اين نرم افزارهاي خاص را ساخته اند، آن را ويژه حمله به نقاط جغرافيايي خاص مانند ايران طراحي کرده اند.

تروريسم سايبري عليه ايران

پيچيدگي کرم نرم افزاري استاکس نت به حدي بود که برخي از متخصصان از آن به عنوان "تروريسم سايبري" ياد کردند. به بياني ديگر گروه يا کشوري با هدف تخريب ساختارهاي حياتي يک کشور اين نرم افزار مخرب را نوشته و فعال کردند که هدف گيري اين ويروس در راستاي جنگ الکترونيکي عليه ايران اعلام شد تا اطلاعات مربوط به خطوط توليد را به خارج از کشور منتقل کند. حتي گفته شد اين اولين ويروس رايانه اي بود که با هدف ايجاد تغييرات فيزيک در جهان واقعي ساخته شده است.

کرم استاکس نت توسط ابزارهاي USB دار به سيستم ها و واحدهاي صنعتي انتقال پيدا کرد و از آنجايي که سازمانها و واحدهاي صنعتي کشورمان بسيار دير متوجه نفوذ ويروس جاسوسي به سيستمهاي خود شدند، بالغ بر 30 هزارIP در کشور به اين ويروس آلوده گشتند .

اين بدافزار چنان در استفاده از آسيب پذيريهاي اصلاح نشده ماهر بود و چنان در کار خود پيچيده عمل مي کرد که آن دسته از متخصصان امنيتي که در مورد آن تحقيق کردند اعلام کردند که ممکن است اين بدافزار کار متخصصاني با پشتوانه قوي و با انگيزه خاص باشد. حتي گفته شد که اين کرم اينترنتي بسيار قوي که تاسيسات صنعتي را مورد حمله قرار داده و بيشتر از همه به تاسيسات صنعتي ايران وارد شده نمي تواند ساخت اشخاص و يا ارگانهاي ساده باشد.

ساماندهي و پيچيدگي اين بدافزار به حدي قابل توجه و اعجاب انگيز بود که محققان اعلام کردند کساني که پشت اين بدافزار قرار دارند، قصد دارند به تمام دارايي هاي شرکت يا شرکتهاي هدف خود دست يابد. همچنين محققان امنيتي براين باورند که تيمي متشکل از افرادي با انواع تخصصها و پيش زمينه هاي صنعتي و IT اين بدافزار را ايجاد کرده و هدايت کرده اند و از آنجايي که سطح بالايي از تخصص صنعتي در نوشتن اين ويروس مورد استفاده قرار گرفته ، انگيزه عادي يا کسب درآمد در نوشتن آن مطرح نبوده به همين دليل گفته شد که يک سازمان يا يک دولت متخاصم عليه ايران دست به اين اقدام سايبري زده است.

آماده باش تيمهاي عملياتي براي پاکسازي

به گزارش مهر پس از حمله کرم جاسوسي استاکس نت به رايانه هاي ايراني تيم هاي امدادي دستگاهها تحت هماهنگي مرکز "ماهر" سازمان فناوري اطلاعات براي مقابله با اين بدافزار در حالت آماده باش درآمدند و با بررسي نفوذ اين ويروس اعلام کردند که خسارت جدي از خرابي و از کاراندازي سيستمهاي صنعتي گزارش نشده است.

مسئولان نيز براي مبارزه با اين نرم افزار مخرب به تجهيز سيستم هاي صنعتي به آنتي ويروس خاص روي آوردند و به صنعتگران توصيه کردند که از آنتي ويروس شرکت اسکادا زيمنس استفاده نکنند زيرا ممکن است حتي در اين آنتي ويروسها نيز نسخههاي جديد ويروس و يا برنامه به روزرساني ويروس قبلي وجود داشته باشد.

بر همين اساس ستادي با حضور نمايندگان وزارتخانهها و دستگاههاي مرتبط با اين موضوع براي تصميم گيري در مورد چگونگي مبارزه با اين ويروس جاسوسي تشکيل شد و البته مسئولان عنوان کردند که تخصص و سرمايهگذاري مورد نياز براي مقابله با ويروس جاسوسي در کشور وجود دارد و آنتي ويروس مخصوص براي مقابله با اين ويروس جاسوس توسط برخي شرکتهاي توليدي نيز تهيه شده است.

در همين حال کارگروه مبارزه با ويروسهاي صنعتي جاسوسي با عضويت وزارت ارتباطات و فناوري اطلاعات، وزارت صنايع، سازمان پدافند غيرعامل، کميته افتاي وزارت ارتباطات و مديران انجمن رمز ايران تشکيل شد تا به بررسي ويروسهاي صنعتي با تمرکز بر جاسوس افزار صنعتي استاکس نت و راههاي پيشگيري، پاکسازي و ايمن سازي سيستمهاي صنعتي آسيب پذير از حملات امنيتي بپردازد.

خطر به رايانه هاي خانگي رسيد

با گذشت دو ماه از شناسايي ويروس رايانه اي استاکس نت خطر اين جاسوس افزار به رايانه هاي خانگي رسيد. به همين دليل مسئولان اعلام کردند که اين کرم جاسوسي نه تنها تهديدي براي سيستمهاي صنعتي کشور محسوب مي شود بلکه تهديدي براي بيش از يک سوم جمعيت کشور که کاربران اينترنت را تشکيل مي دهند نيز است. چرا که اين ويروس نقاط ضعفي را در کامپيوترهاي آلوده ايجاد کرده که امکان دسترسي به اطلاعات رايانه کاربران را از راه دور فراهم مي سازد و کاربراني که در منزل از رايانه استفاده کرده و هم شرکتهاي دولتي و خصوصي نيز در معرض تهديد اين ويروس قرار دارند.

آنچه در اين ويروس تعجب آور بود راههاي نفوذ آن بود به نحوي که هر فردي که کوچکترين اطلاعاتي از هک و جاسوسي الکترونيک داشت مي توانست از کامپيوتر آلوده سوءاستفاده کند. به اين معنا که دري روي رايانه هاي آلوده باز شد که از طريق اينترنت امکان حمله به رايانه توسط گروهي به جز مهاجمان استاکس نت را فراهم کرد.

آموزش کاربران براي مقابله با استاکس نت

اگرچه به نظر نمي رسيد که هدف اوليه نويسنده بدافزار استاکس نت ، سرقت اطلاعات کارتهاي اعتباري کاربران خانگي بوده باشد اما اين امکان به وجود آمد که هر کامپيوتر آلوده به اين ويروس نه تنها از سوي نويسنده اين بدافزار بلکه توسط هر فردي که اطلاعات آن را در اينترنت خوانده و نحوه استفاده از آن را ياد گرفته باشد مورد سوء استفاده قرار گيرد. براين اساس مسئولان سازمان فناوري اطلاعات با آموزش روش هاي مقابله با اين ويروس به کاربران خانگي سعي کردند آنها را از دام اين بدافزار برهانند.

ورود با حداقل سطح دسترسي به کامپيوترهاي شخصي بويژه کاربراني که از سيستم عامل ويندوز استفاده مي کنند ، ايجاد دو کلمه عبور براي سيستم ، استفاده از نرم افزارهاي ويروس کش و احتياط براي اتصال به اينترنت و فلش و کول ديسک به کاربران خانگي توصيه شد تا ويروس ها نتوانند درايورهاي خود را روي سيستم نصب کنند و حداکثر اگر کامپيوتر را آلوده کرده باشند با يک خاموش روشن شدن سيستم اين ويروس پاک شود.

کشف ردپايي از سازنده ويروس استاکس نت

تحليلهاي دقيق بر روي کدهاي کرم استاکس نت توانست ليست افرادي که احتمال مي رود در ساخت اين ويروس رايانه اي نقش داشته باشند را مشخص کند . بررسي هاي قضايي و دادگاهي بر روي اين کرم رايانه اي اطلاعات دقيق تري از افرادي که پشت پرده ساختن اين ويروس قرار داشتند و هدف آنها از ساختن اين بدافزار را آشکار کرد.

به نحوي که با بررسي دقيق روي کدهاي استاکس نت توسط " تام پارکر" از شرکت ايمني Securicon و شناسايي آثار انگشت ديجيتالي هکرها بر روي اين بدافزار مشخص شد که استاکس نت از چندين بخش مجزا تشکيل شده که يکي از اين بخشها سيستمهاي کنترلي صنعتي را هدف مي گيرد و ديگري شيوه هاي بدافزار را در پخش و گسترده شدن تحت کنترل دارد و بخش ديگر روشهايي را که سازندگان کرم براي ارتباط برقرار کردن و کنترل کردن آنها ابداع کرده اند را زير نظر دارند.

پيچيده ترين بخش استاکس نت با هدف مختل کردن کنترل کننده هاي منطقي قابل برنامه ريزي يا PLC ها که در مراکز صنعتي فعاليت خودکار تجهيزاتي مانند موتورها و پمپها را به عهده دارند، ساخته شده که متوقف کردن اين بخش از مراکز صنعتي نيازمند دسترسي به اطلاعات دقيقي از خط توليد کارخانه ها و زبان برنامه نويسي کاربردي در مراکز صنعتي است و به دليل اينکه هر فردي توانايي دسترسي به اين اطلاعات را ندارد، ليست مظنونيني که اين بدافزار را خلق کرده اند چندان طولاني و بلند نخواهد بود.

براين اساس مشخص شد که بخشهاي PLC تنها در کشورهاي غربي ساخته مي شوند زيرا اين کشورهاي غربي هستند که بر روي روندهاي خودکارسازي يا اتوماسيون صنايع سرمايه گذاري هاي سنگيني انجام مي دهند. نتيجه اين بررسي ها نشان داد که گروهي 6 تا 10 نفره در پس ساخت اين بدافزار قرار داشته و مدت زمان قابل توجهي را براي ساخت اين بدافزار صرف کرده اند. چرا که هرشخصي که اين بدافزار را به وجود آورده به اطلاعات خاص و امکان دسترسي به نيروگاه هاي صنعتي نياز داشته است.

پيچيده ترين ويروسي که در ايران شکست خورد

به گزارش مهر اگرچه برخي اخبار غيررسمي از منابع خارجي از تعويق بهره برداري نيروگاه بوشهر به دليل حمله کرم رايانه اي استاکس نت خبردادند – ادعايي که هيچگاه به اثبات نرسيد - اما بررسي هاي موسسات تحقيقاتي بين المللي نشان داد که هر فرد يا سازماني که اين بدافزار را نوشته در رسيدن به هدف خود موفق نشده است زيرا استاکس نت نتوانسته تا اندازه اي که سازنده آن در نظر داشته زنده باقي بماند و اکنون حتي ايران که کشوري است که بيشترين حملات را از جانب آن دريافت کرده نيز به طور کامل کنترل شده و از بين رفته است.

با اين وجود به نظر مي رسد حملات اين بدافزار به پايان خود رسيده باشد زيرا هيچ گونه جديدي از فعاليت آن مشاهده نشده و متخصصان انتظار مشاهده اين گونه هاي جديد را نيز ندارند.

پاسخ با نقل قول

پاسخ با نقل قول